Când privim, de exemplu, la un senzor IoT ce utilizează un microcontroler şi un modul wireless, este necesar de stabilit un lanţ de încredere, de la senzor la gazdă, prin antena wireless la aplicaţia finală. Construirea unei soluţii de securitate necesită un punct de vedere global, care să ia în considerare toate aspectele tehnice şi de operare ale componentelor sistemului, acest lucru nefiind limitat numai la comunicare wireless. Aplicaţia poate cuprinde şi utiliza datele de poziţionare GNSS, ceea ce înseamnă luare în considerare şi a propriilor considerente de securitate.

Când privim, de exemplu, la un senzor IoT ce utilizează un microcontroler şi un modul wireless, este necesar de stabilit un lanţ de încredere, de la senzor la gazdă, prin antena wireless la aplicaţia finală. Construirea unei soluţii de securitate necesită un punct de vedere global, care să ia în considerare toate aspectele tehnice şi de operare ale componentelor sistemului, acest lucru nefiind limitat numai la comunicare wireless. Aplicaţia poate cuprinde şi utiliza datele de poziţionare GNSS, ceea ce înseamnă luare în considerare şi a propriilor considerente de securitate.

O abordare posibilă de implementare a lanţului de încredere este de a diviza aplicaţia într-un număr de domenii de încredere. Prin investigarea metodelor fundamentale necesare pentru protejarea fiecărui domeniu, au fost definite zonele de atacuri potenţiale: firmware-ul dispozitivului, comunicaţia cu serverul, securitatea interfeţei, robusteţea şi controlul API, ceea ce include gestionarea şi controlul falsificării/bruierii.

Pentru a se asigura că dispozitivul dvs. execută programul, ar fi necesară implementarea unei metode sigure de pornire (boot-are).

La pornirea sistemului, este crucial ca fiecare nivel să fie autentificat înaintea pornirii următorului set de procese. Atunci când analizaţi securitatea firmware-ului trebuie să acordaţi atenţie asupra modului de actualizare. Pentru cazul unor senzori dispersaţi din punct de vedere fizic, abordarea favorită este prin aer. În vreme ce conceptul este foarte simplu, posibilitatea existenţei unui atac este ridicată.

Asigurarea validării după descărcarea imaginii firmware sau a unui pachet software, înainte de instalare este esenţială.

Trebuie inclus un proces care să asigure că imaginea rezultată poate fi autentificată şi verificată integritatea înainte de utilizare; cu o capacitate de întoarcere la imaginea autentificată anterior se poate preîntâmpina o problemă de încălcare a securităţii sau o problemă hardware ce apar în timpul procesului de actualizare, prevenind în acelaşi timp acceptarea unor versiuni mai vechi.

Următoarea chestiune de luat în considerare o reprezintă comunicaţia sau nivelul de transport. Trebuie să existe un mecanism pentru ca dispozitivul să fie capabil să se autentifice cu serverul şi viceversa.

Indiferent care este metoda utilizată, dispozitivul trebuie să fie capabil să se conecteze sau să cripteze orice date comunicate cu serverul. Abilitatea de a gestiona în siguranţă cheile utilizate pentru procesele de conectare, decriptare şi criptare, trebuie să asigure schimbarea ori de câte ori este necesar, chiar şi la fiecare sesiune. Datele comunicate sunt întotdeauna expuse la interceptare sau compromitere prin atacuri MitM (Man-in-the-Middle), inclusiv la nivelul interfeţei dispozitivului.

Pe de altă parte, preluarea neautorizată a controlului dispozitivului este o altă posibilitate ce trebuie evitată cu orice preţ. Accesul la funcţionalitatea dispozitivului este adesea realizat printr-un număr de API-uri definite. Din nefericire, accesul la funcţiile dispozitivului şi implicaţiile pentru securitate pot fi adesea trecute cu vederea. Aceia care doresc să exploateze sau să compromită un dispozitiv, chiar şi numai ca distracţie, au în mod uzual o mulţime de timp la dispoziţie pentru a sonda după API-uri deschise şi să experimenteze cu relaţiile dintre ele şi funcţionalitatea dispozitivului. Uneori, API-urile încorporate în program oferă acces nu numai la caracteristici şi capabilităţi standard, ci şi la servicii premium sau plătite. Dezvoltatorii furnizează frecvent API-uri nedocumentate pentru teste şi configurări proprii, astfel încât este imperativ ca şi acestea să fie protejate. Prin urmare, pentru a permite accesul sau pentru a activa asemenea API-uri trebuie implicate tehnici de autorizare şi autentificare formală.

Pe de altă parte, preluarea neautorizată a controlului dispozitivului este o altă posibilitate ce trebuie evitată cu orice preţ. Accesul la funcţionalitatea dispozitivului este adesea realizat printr-un număr de API-uri definite. Din nefericire, accesul la funcţiile dispozitivului şi implicaţiile pentru securitate pot fi adesea trecute cu vederea. Aceia care doresc să exploateze sau să compromită un dispozitiv, chiar şi numai ca distracţie, au în mod uzual o mulţime de timp la dispoziţie pentru a sonda după API-uri deschise şi să experimenteze cu relaţiile dintre ele şi funcţionalitatea dispozitivului. Uneori, API-urile încorporate în program oferă acces nu numai la caracteristici şi capabilităţi standard, ci şi la servicii premium sau plătite. Dezvoltatorii furnizează frecvent API-uri nedocumentate pentru teste şi configurări proprii, astfel încât este imperativ ca şi acestea să fie protejate. Prin urmare, pentru a permite accesul sau pentru a activa asemenea API-uri trebuie implicate tehnici de autorizare şi autentificare formală.

Ultima consideraţie este aceea a robusteții pentru acele aplicaţii ce reprezintă surse de date de la dispozitive externe, precum un receptor GNSS, cu potenţial de afectare a valorii datelor senzoriale de localizare. Grija aici este cât de robustă este soluţia în detectarea şi gestionarea cazurilor de eroare. De exemplu, fie prin bruiaj al receptorului GNSS, fie prin falsificarea intrării în receptorul GNSS, este foarte important să se detecteze că poziţia raportată este diferită de realitate, deoarece trebuie să existe protecţie împotriva unui atac direct asupra restului sistemului.

Atacurile tip MitM asupra datelor senzoriale transmise dispozitivului gazdă reprezintă un alt element de luat în considerare. Capacitatea de a detecta aceste atacuri, precum şi atacurile prin falsificare acces, urmate de alertarea aplicaţiei finale, sunt aspecte importante ce trebuie incorporate în sistemul de securitate al proiectului dvs.

Deoarece era IoT avansează permanent, securitatea sistemelor nu poate rămâne în urmă.

Implementarea unui regim de securitate în produsele dvs. este la fel de importantă precum funcţiile de bază ale acestora.

Despre autor:

Despre autor:

Pascal Herczog sa alăturat Centrului de Tehnologie Celulară de la u-blox AG în 2012. El este responsabil pentru dezvoltarea de noi tehnologii și standarde celulare care impun direcția tehnică și diferențierea produselor viitoare. Înainte de u-blox, el a fost fondatorul și CTO al companiei Cognovo Ltd, oferind noua tehnologie SDR pentru modemuri 4G, companie care a fost achiziționată ulterior de către u-blox.

Pascal Herczog deține o diplomă în informatică (first class) obținută la Universitatea Royal Holloway din Londra și are peste 25 de ani de experiență în proiectarea modemurilor celulare și a electronicelor de consum.

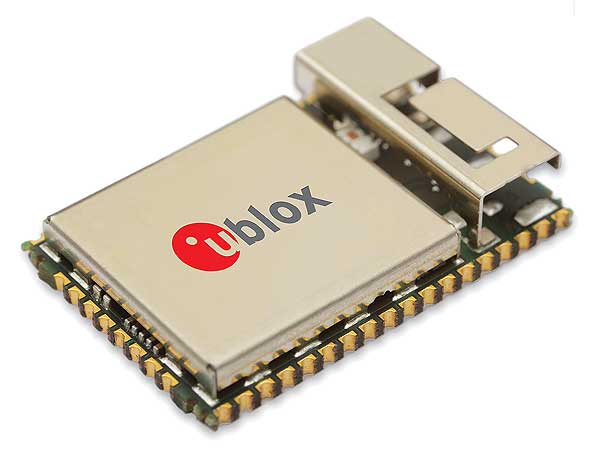

u-blox

www.u-blox.com